QUESTION

昨今のサイバーセキュリティ対策

こんなことでお悩みでは

ありませんか?

-

境界型セキュリティ対策

だけでは不安だ -

システムのログ監視ができる

セキュリティの専門家がいない -

サイバー攻撃の兆候を

いち早く検知し、

被害の拡大を食い止めたい -

セキュリティ機器の

運用に手間がかかる -

サイバー攻撃の傾向に合わせた、

プロアクティブな対策を

講じたい -

サイバー攻撃を受けた際に

原因追及したいが、

セキュリティ

機器のログ保管ができていない

そのお悩み、

JRシステムの「セキュリティ監視サービス」で

解決できます

MENU セキュリティ監視(SOCサービス)

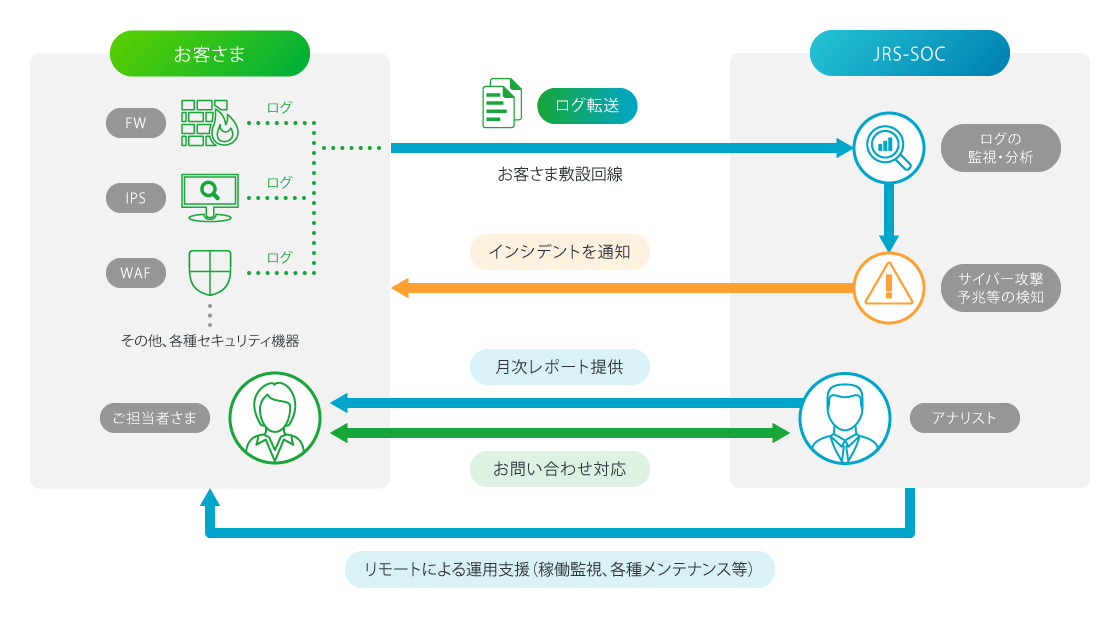

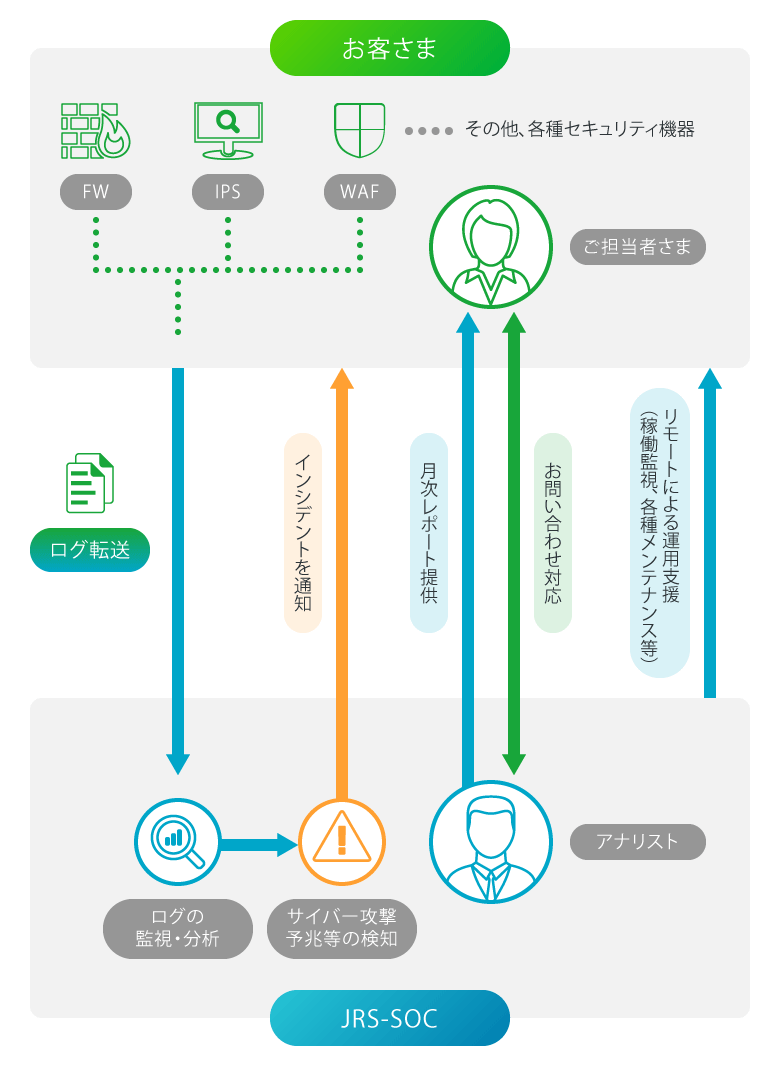

もはや、境界型セキュリティ対策のみでは昨今の巧妙化したサイバー攻撃を防ぐことは困難です。

当社の高い専門性を持つアナリストが24時間365日体制でお客さまのセキュリティ機器のログやアラートを監視。

サイバー攻撃の検知や分析、対応策のアドバイスを行います。

併せて、セキュリティ機器に対する運用支援サービスも提供します。

※SOC(Security Operation Center)とは、24時間365日体制でネットワークやシステムログを監視し、サイバー攻撃の検知や分析、対応策のアドバイスを行う組織です。

ご提供メニュー

SERVICE

セキュリティ監視(SOCサービス)

の特徴

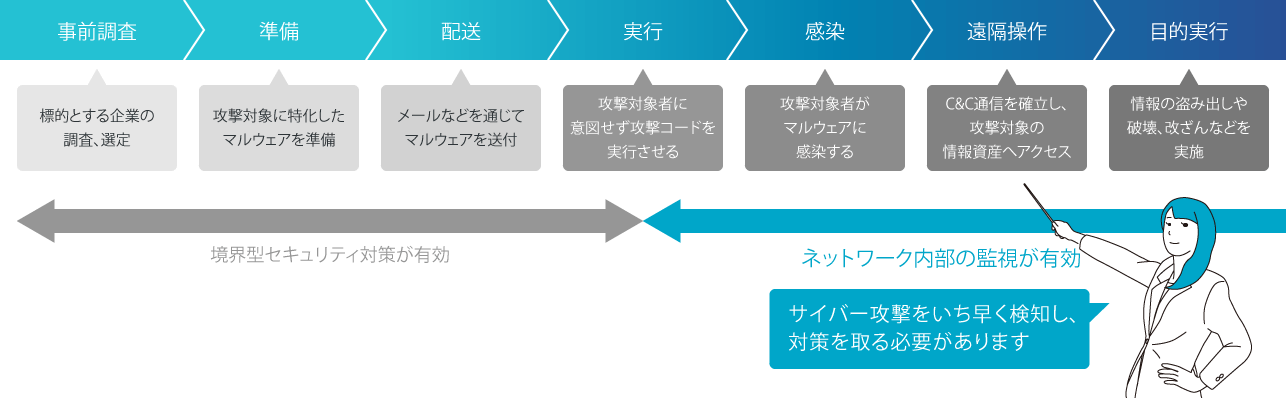

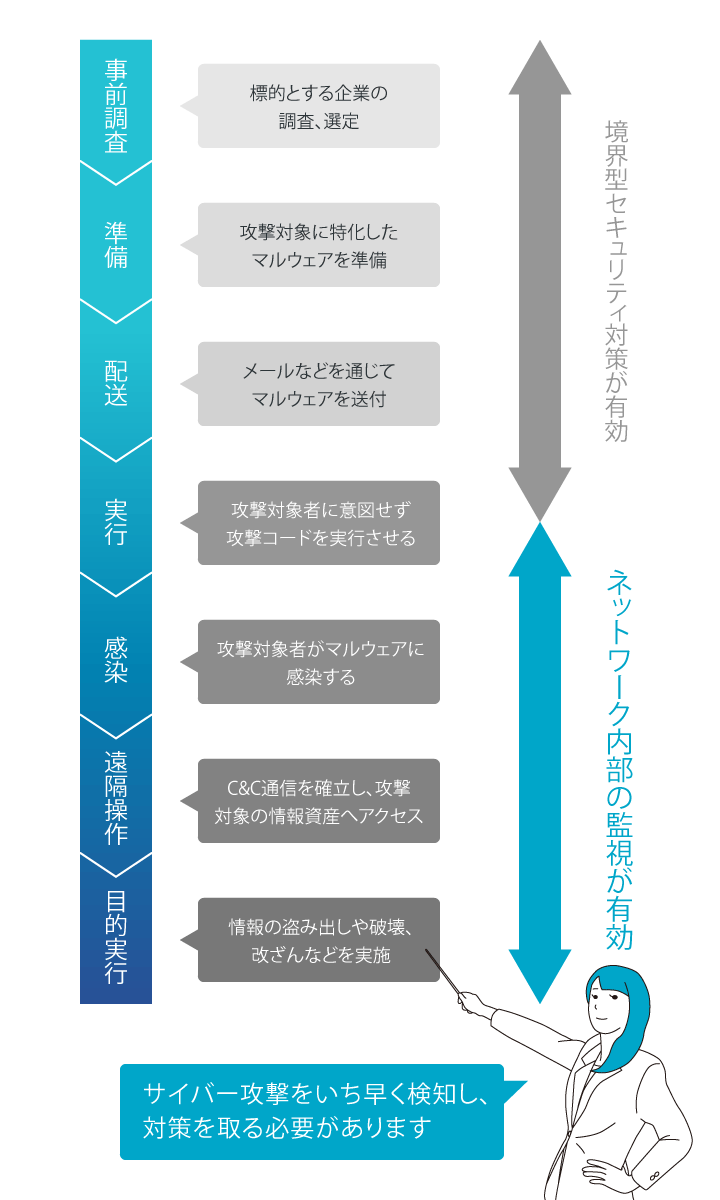

最近のサイバー攻撃の流れと対策

(境界型セキュリティモデル→ゼロトラストモデルへ)

初期のサイバー攻撃は境界型セキュリティ対策が有効でした。

しかし、昨今の巧妙化した攻撃は、この対策をすり抜けて侵入することも。

このような事態を想定し、セキュリティ監視サービスは各種機器を含むネットワーク内部を監視。

サイバー攻撃の予兆を検知することで迅速な対応が可能となり、被害を最小限に抑えることができます。

セキュリティ監視サービスの効果

-

01 24時間監視で

インシデントに

迅速に対応JRの大規模システムを支えてきたノウハウを活かした24時間365日の監視により、お客さまの業務時間外でもサイバー攻撃の予兆を検知できます。

-

02 インシデントの

原因や被害規模の

把握が可能サーバーやセキュリティ機器のログを分析することで、障害発生の原因特定や被害規模の把握ができるようになります。

-

03 問題事象の発生している

端末やデータを特定可能定常状態とは異なる処理が行われた端末やログデータを追跡することで、マルウェアに感染した端末や、不正アクセスにあった端末やデータの特定ができます。

-

04 データの無断

持ち出しなどの

内部不正行為を防止ログ監視を実施していることを周知することで、情報の無断持ち出しなどのスパイ行為を抑制できます。

-

05 セキュリティ機器の

適切な運用が可能セキュリティ機器の稼働監視や、バージョンアップ作業等の各種メンテナンスを適切に行うことで、導入したセキュリティ機器の効果を最大限に発揮できます。

その他のお困りごとも

JRシステムに

お

任

せ

く

だ

さ

い

-

社員のセキュリティ意識を

効率よく高める -

もしもの事故が起きる前に

自社の脆弱性を改善 -

境界型セキュリティ対策では

防げないサイバー攻撃対策 -

自社にあった

セキュリティ対策を実施